- 15 минут на чтение

-

Сергей Алексеев — fullstack-разработчик

Содержание:

- Введение

- История и эволюция кибербезопасности

- Основные понятия и принципы кибербезопасности

- Угрозы и риски в кибербезопасности

- Методы и технологии защиты

- Политика и стратегия кибербезопасности

- Основы безопасности веб-приложений

- Практические аспекты обеспечения безопасности

- Будущие направления и тенденции в кибербезопасности

- Заключение

- Дополнительные ресурсы

01. Введение

В современном мире цифровых технологий, кибербезопасность играет важнейшую роль, особенно для тех, кто занимается созданием и поддержкой веб-сайтов. Веб-разработчики ежедневно сталкиваются с множеством угроз, которые могут поставить под удар безопасность данных и конфиденциальность информации. Но почему же кибербезопасность так важна для веб-разработчиков и их клиентов?

Почему кибербезопасность важна для веб-разработчиков?

Представьте себе, что ваш веб-сайт – это дом. Вы бы не оставили двери и окна открытыми, верно? Точно так же веб-разработчики должны защищать свои сайты от нежелательных вторжений. Незащищенный веб-сайт может стать легкой мишенью для хакеров, что приведет к утечке данных, нарушению работы сайта и потере доверия пользователей.

Кибербезопасность включает в себя целый ряд мер и стратегий, направленных на защиту информации и ресурсов от кибератак. Для веб-разработчиков это означает необходимость учитывать безопасность на всех этапах разработки и поддержания веб-сайтов – от начальной концепции до развертывания и дальнейшего обслуживания.

Основные понятия кибербезопасности

Давайте рассмотрим основные понятия, которые помогут лучше понять, что такое кибербезопасность и как она работает:

- Аутентификация – процесс проверки подлинности пользователя или системы. Это как проверка паспорта на границе.

- Авторизация – процесс предоставления прав доступа. После проверки паспорта вам разрешают или не разрешают въезд в страну.

- Конфиденциальность – обеспечение того, что информация доступна только тем, кому она предназначена. Подобно тому, как вы защищаете свои личные данные.

- Целостность – защита данных от несанкционированного изменения. Это как пломба на двери, которая гарантирует, что никто не проник внутрь без вашего ведома.

- Доступность – обеспечение непрерывного доступа к данным и ресурсам. Как открытие магазина по расписанию.

Зачем знать основы кибербезопасности?

Для веб-разработчиков понимание основ кибербезопасности – это не просто навык, а необходимость. Защита веб-сайта помогает предотвратить:

- Кражу данных – личные данные пользователей должны быть защищены от утечек.

- Финансовые потери – атаки могут привести к значительным финансовым убыткам.

- Утрата репутации – нарушение безопасности может подорвать доверие клиентов и партнеров.

- Юридические последствия – многие страны имеют законы о защите данных, нарушение которых влечет за собой штрафы.

Начните с основ

Если вы только начинаете свой путь в веб-разработке или уже имеете опыт, но хотите повысить свою квалификацию в области кибербезопасности, знание основ – это первый шаг к защите ваших проектов и данных ваших клиентов.

Помните, что обеспечение безопасности – это непрерывный процесс, требующий постоянного обучения и адаптации к новым угрозам и технологиям.

02. История и эволюция кибербезопасности

Для того чтобы понять, как мы пришли к современным методам защиты данных, стоит оглянуться на путь, который прошла кибербезопасность. Это удивительная история, полная неожиданных поворотов и стремительного прогресса.

Ранние дни кибербезопасности: От простых вирусов к первым антивирусам

История кибербезопасности началась с появлением первых компьютеров. В 1971 году был создан первый компьютерный вирус под названием "Creeper". Он был безобиден и просто выводил сообщение "I'M THE CREEPER: CATCH ME IF YOU CAN!"(Я Creeper. Поймай меня если сможешь!). Этот вирус стал первым звоночком, что компьютеры могут быть уязвимыми.

Ответом на такие угрозы стали первые антивирусные программы. В 1983 году Фред Коэн, студент Университета Южной Калифорнии, впервые использовал термин "компьютерный вирус" и продемонстрировал, как вирус может распространяться и наносить ущерб. С тех пор началась активная разработка программ для защиты от вирусов.

Эволюция кибербезопасности: От простых мер к комплексным системам

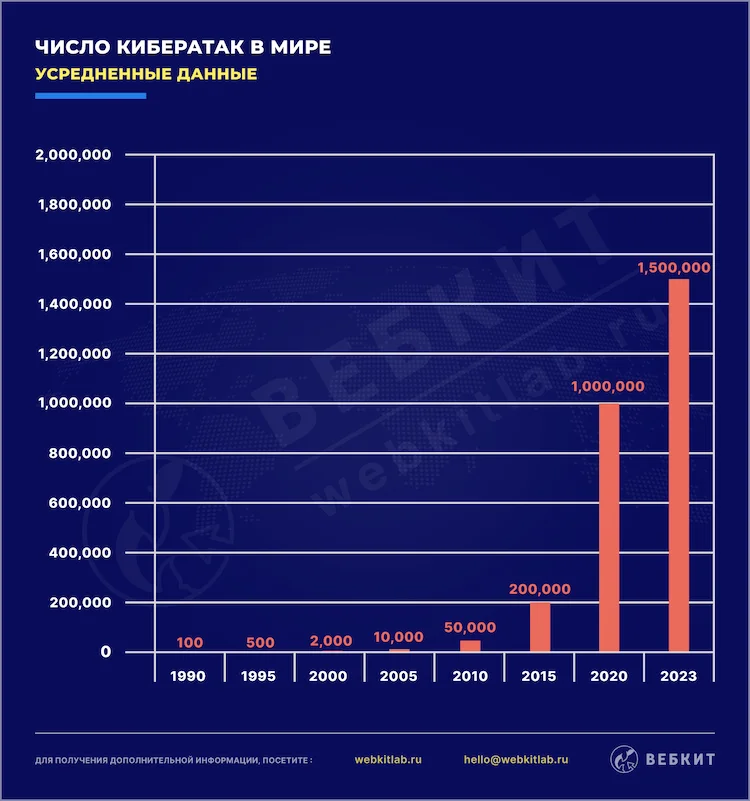

Со временем угрозы становились все сложнее, и методы кибербезопасности эволюционировали в ответ на новые вызовы. В 1990-х годах, с развитием интернета, появились новые типы атак, такие как фишинг, DDoS-атаки и взломы баз данных.

Эволюция технологий защиты прошла несколько ключевых этапов:

- Антивирусы и файерволы (1990-е): Эти инструменты стали основными способами защиты от вирусов и несанкционированного доступа. Антивирусные программы сканировали файлы на наличие вредоносного ПО, а файерволы контролировали входящий и исходящий трафик.

- Шифрование данных (2000-е): С развитием электронной коммерции и онлайн-банкинга потребовались более сложные методы защиты данных. Шифрование стало ключевым элементом безопасности, обеспечивая защиту информации при передаче и хранении.

- Многофакторная аутентификация (2010-е): Учитывая рост киберпреступлений, одной только аутентификации по паролю стало недостаточно. Многофакторная аутентификация добавила дополнительный уровень защиты, требуя подтверждения личности через несколько способов.

- Интегрированные системы безопасности (2020-е): Сегодня безопасность включает комплексные системы, объединяющие мониторинг сети, анализ поведения пользователей и искусственный интеллект. Эти системы позволяют быстро выявлять и реагировать на угрозы.

Современные методы обеспечения кибербезопасности

На сегодняшний день методы обеспечения безопасности стали невероятно сложными и включают в себя различные аспекты:

- Искусственный интеллект и машинное обучение: Эти технологии используются для анализа больших объемов данных и выявления аномалий в поведении пользователей и систем.

- Блокчейн: Технология блокчейн обеспечивает прозрачность и защиту транзакций, что делает ее полезной для различных областей, включая финансы и логистику.

- Киберстрахование: С увеличением числа кибератак многие компании начали страховать свои данные и системы от возможных ущербов.

Зачем знать историю и эволюцию кибербезопасности?

Понимание истории и эволюции кибербезопасности помогает веб-разработчикам лучше осознавать важность современных методов защиты. Это позволяет не только предотвращать известные угрозы, но и быть готовыми к новым проблемам.

03. Основные понятия и принципы кибербезопасности

Чтобы уверенно чувствовать себя в мире кибербезопасности, необходимо понимать базовые понятия и следовать основным принципам защиты информации. Эти знания помогут веб-разработчикам создавать более безопасные и устойчивые к атакам веб-приложения.

Основные понятия кибербезопасности

Понимание ключевых терминов – это первый шаг к обеспечению безопасности. Вот несколько основных понятий, которые должен знать каждый веб-разработчик:

- Аутентификация: Процесс проверки подлинности пользователя или системы. Например, введение пароля и логина для доступа к аккаунту.

- Авторизация: Процесс предоставления прав доступа. После аутентификации система решает, какие ресурсы доступны пользователю.

- Конфиденциальность: Защита информации от несанкционированного доступа. Это гарантирует, что только уполномоченные лица могут видеть данные.

- Целостность: Обеспечение неизменности данных. Это предотвращает их несанкционированное изменение.

- Доступность: Обеспечение непрерывного доступа к данным и ресурсам для уполномоченных пользователей.

- Уязвимость: Слабое место в системе, которое может быть использовано для атаки.

- Угроза: Потенциальное событие или действие, которое может нанести ущерб системе или данным.

- Риск: Вероятность реализации угрозы и её потенциальные последствия.

Принципы и правила обеспечения информационной безопасности

Обеспечение безопасности информации основывается на ряде фундаментальных принципов и правил. Эти принципы помогают создать надежную систему защиты, способную противостоять разнообразным угрозам.

Принцип наименьших привилегий

Каждому пользователю и процессу должны предоставляться только те права, которые необходимы для выполнения их задач. Это минимизирует потенциальный ущерб от действий злоумышленников.

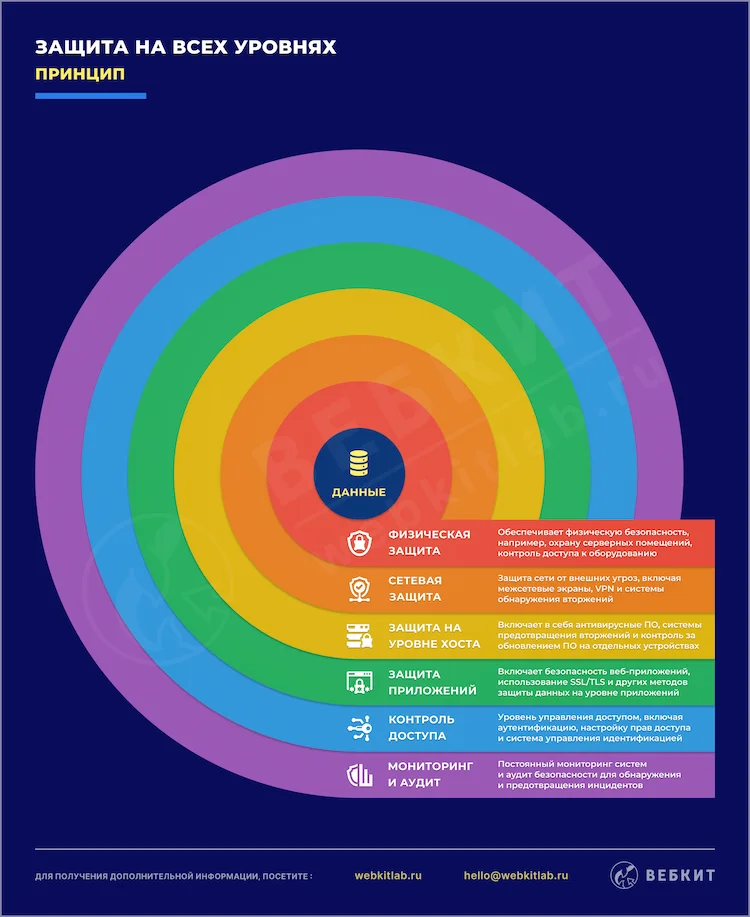

Принцип защиты на всех уровнях (Defense in Depth)

Использование многослойных мер защиты, чтобы даже при преодолении одного уровня атакующий не мог получить полный доступ к системе. Например, это может быть сочетание файерволов, антивирусов и шифрования данных.

Принцип отказоустойчивости

Система должна быть способна продолжать функционировать даже в случае частичной или полной компрометации. Это включает резервное копирование данных и наличие планов восстановления после сбоев.

Принцип безопасности по умолчанию

Все системы и приложения должны быть настроены на максимальную безопасность по умолчанию. Например, все ненужные службы и порты должны быть отключены.

Правила обеспечения информационной безопасности

Следование определенным правилам помогает поддерживать высокий уровень безопасности. Вот несколько ключевых правил, которые должны соблюдаться веб-разработчиками:

- Регулярное обновление ПО: Всегда устанавливайте последние обновления и патчи для программного обеспечения, чтобы закрывать известные уязвимости.

- Использование сложных паролей: Пароли должны быть сложными и уникальными для каждого пользователя и системы.

- Шифрование данных: Шифруйте данные как при передаче, так и при хранении, чтобы защитить их от перехвата и несанкционированного доступа.

- Регулярное резервное копирование: Создавайте резервные копии данных регулярно и храните их в надежных местах.

- Мониторинг и аудит: Постоянно отслеживайте систему на наличие аномалий и регулярно проводите аудит безопасности.

Почему важно соблюдать принципы и правила кибербезопасности?

Соблюдение принципов и правил кибербезопасности позволяет минимизировать риски и защитить данные от утечек и атак. Это не только помогает сохранить репутацию и доверие клиентов, но и предотвращает финансовые и юридические последствия.

04. Угрозы и риски в кибербезопасности

В мире кибербезопасности важно не только понимать основные понятия и принципы, но и осознавать, с какими угрозами и рисками вы можете столкнуться. Знание об этих угрозах помогает лучше подготовиться и эффективно защитить свои веб-проекты.

Основные виды киберугроз и их классификация

Киберугрозы могут быть разными по природе и способу воздействия. Рассмотрим основные виды киберугроз и их классификацию:

Малварь (вредоносное ПО)

Это программы, созданные для повреждения или несанкционированного доступа к системам. К ним относятся:

- Вирусы: Программы, которые заражают файлы и распространяются при их выполнении.

- Черви: Вредоносные программы, распространяющиеся по сети без участия пользователя.

- Трояны: Программы, маскирующиеся под легитимные, но выполняющие вредоносные действия.

Атаки на веб-приложения

Эти атаки направлены на уязвимости в веб-приложениях:

- SQL-инъекции: Внедрение вредоносного кода в запросы к базе данных.

- XSS (Межсайтовый скриптинг): Внедрение вредоносных скриптов в веб-страницы, просматриваемые другими пользователями.

- CSRF (Межсайтовая подделка запросов): Принуждение пользователя к выполнению нежелательных действий на веб-сайте.

Социальная инженерия

Методы, основанные на манипулировании людьми для получения конфиденциальной информации:

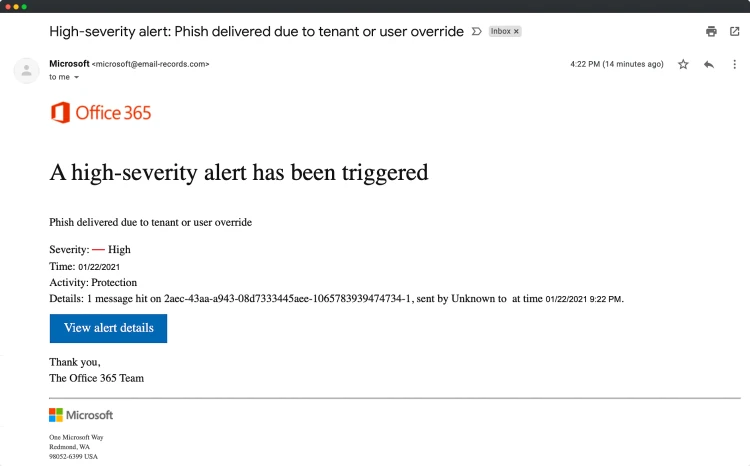

- Фишинг: Мошеннические электронные письма или сайты, которые выглядят как легитимные, но направлены на кражу данных.

- Вишинг: Манипуляции через телефонные звонки.

- Смишинг: Манипуляции через текстовые сообщения (sms).

DDoS-атаки (распределенные атаки отказа в обслуживании)

Атаки, направленные на перегрузку сервера или сети большим количеством запросов, что приводит к их недоступности для легитимных пользователей.

Примеры наиболее распространенных угроз и рисков

Чтобы лучше понять, с какими конкретными угрозами можно столкнуться, рассмотрим несколько распространенных примеров.

Пример 1: SQL-инъекция

SQL-инъекция – это одна из наиболее распространенных атак на веб-приложения. Злоумышленники внедряют вредоносный SQL-код в запросы к базе данных через веб-формы или URL. Это может привести к утечке данных, изменению информации в базе данных или даже полному уничтожению базы данных.

Пример 2: Фишинг

Фишинг-атаки направлены на кражу личной информации, такой как пароли и номера кредитных карт. Злоумышленники отправляют электронные письма или создают веб-сайты, которые выглядят как легитимные, обманывая пользователей и вынуждая их раскрывать конфиденциальную информацию.

Пример 3: DDoS-атака

DDoS-атаки направлены на перегрузку сервера или сети, делая их недоступными для пользователей. Эти атаки могут привести к значительным финансовым потерям и утрате репутации. Например, в 2016 году крупная DDoS-атака на провайдера Dyn привела к сбоям в работе таких сайтов, как Twitter, Reddit и Spotify.

Как защититься от угроз и минимизировать риски?

Чтобы эффективно защитить свои проекты от угроз и рисков, необходимо следовать ряду рекомендаций:

- Регулярные обновления и патчи: Убедитесь, что все программное обеспечение обновлено до последней версии.

- Использование веб-фаерволов: Веб-фаерволы могут защитить от множества атак на веб-приложения.

- Обучение пользователей: Проводите регулярное обучение и информирование сотрудников о методах социальной инженерии и способах защиты от них.

- Мониторинг и аудит: Постоянно отслеживайте активность в сети и проводите регулярный аудит безопасности.

Резервное копирование данных: Регулярно создавайте резервные копии данных и храните их в безопасных местах.

05. Методы и технологии защиты

Когда речь заходит о кибербезопасности, важно понимать, какие методы и технологии помогают защитить данные и системы от различных угроз. Современные инструменты и программное обеспечение для защиты данных позволяют создать комплексную и эффективную систему безопасности.

Описание основных методов и технологий обеспечения кибербезопасности

Для обеспечения надежной защиты существует множество методов и технологий. Рассмотрим самые важные из них:

Шифрование данных

Шифрование – это процесс преобразования данных в такой вид, который не может быть прочитан без специального ключа. Оно используется для защиты данных при передаче и хранении. Существует два основных типа шифрования:

- Симметричное шифрование: Использует один ключ для шифрования и дешифрования данных.

- Асимметричное шифрование: Использует пару ключей – открытый и закрытый. Открытый ключ используется для шифрования, а закрытый – для дешифрования.

Многофакторная аутентификация

Многофакторная аутентификация (MFA) добавляет дополнительный уровень безопасности, требуя подтверждения личности через несколько способов:

- Пароль

- Смс-код или код из приложения-аутентификатора

- Биометрические данные (отпечаток пальца, распознавание лица)

Это снижает риск несанкционированного доступа даже при компрометации одного из факторов.

Файерволы и IDS/IPS системы

Файерволы (брандмауэры) контролируют входящий и исходящий трафик, блокируя потенциально опасные соединения. Системы обнаружения и предотвращения вторжений (IDS/IPS) анализируют сетевой трафик на предмет подозрительной активности:

- IDS (Intrusion Detection System): Обнаруживает и сигнализирует о подозрительной активности.

- IPS (Intrusion Prevention System): Активно блокирует угрозы после их обнаружения.

Антивирусное программное обеспечение

Антивирусные программы сканируют файлы и системы на наличие вредоносного ПО, выявляют и удаляют угрозы. Современные антивирусы используют методы машинного обучения и поведенческий анализ для обнаружения новых и неизвестных угроз.

Инструменты и программное обеспечение для защиты данных

Существует множество инструментов и программного обеспечения для защиты данных. Вот некоторые из них:

Антивирусы и антишпионские программы

- Kaspersky: Обеспечивает многоуровневую защиту от различных видов угроз.

- Norton: Имеет широкий набор функций для защиты устройств и данных.

- Malwarebytes: Специализируется на обнаружении и удалении шпионского и рекламного ПО.

Инструменты для шифрования данных

- VeraCrypt: Бесплатный инструмент для создания зашифрованных томов.

- BitLocker: Встроенный в Windows инструмент для шифрования жестких дисков.

- GnuPG: Бесплатный инструмент для шифрования и подписания данных и коммуникаций.

Системы мониторинга и управления

- Splunk: Платформа для мониторинга и анализа машинных данных в режиме реального времени.

- ELK Stack (Elasticsearch, Logstash, Kibana): Комплекс инструментов для сбора, анализа и визуализации логов.

- Nagios: Система мониторинга сетей, серверов и приложений.

Сравнительная таблица, инструментов и программного обеспечения для защиты данных:

| Инструмент/ПО | Тип защиты | Поддерживаемые платформы | Уровень безопасности | Простой в использовании | Цена | Дополнительные функции | Преимущества | Недостатки |

|---|---|---|---|---|---|---|---|---|

| Bitdefender Total Security | Антивирус, Защита данных | Windows, macOS, Android, iOS | Высокий | Высокий | От $29.99/год | Родительский контроль, VPN, защита камеры | Высокая эффективность защиты, легкий интерфейс | Некоторые функции могут перегружать систему |

| Norton 360 Deluxe | Антивирус, Защита данных | Windows, macOS, Android, iOS | Высокий | Средний | От $49.99/год | Cloud Backup, VPN, Родительский контроль | Надежная защита, включение резервного копирования | Более высокая стоимость, ресурсоемкость |

| McAfee Total Protection | Антивирус, Защита данных | Windows, macOS, Android, iOS | Средний | Средний | От $34.99/год | Защита Wi-Fi, Парольный менеджер | Хорошее соотношение цена/качество, защита сети | Ранее замечались ложные срабатывания |

| Kaspersky Total Security | Антивирус, Защита данных | Windows, macOS, Android, iOS | Высокий | Средний | От $49.99/год | Менеджер паролей, VPN, Родительский контроль | Широкий набор функций, отличная защита от угроз | Иногда замедляет систему, дорогие обновления |

| ESET Smart Security | Антивирус, Защита данных | Windows, macOS, Android | Высокий | Средний | От $59.99/год | Антифишинг, Антиспам, Родительский контроль | Быстрое сканирование, надежная защита | Ограниченные дополнительные функции |

| Trend Micro Maximum Security | Антивирус, Защита данных | Windows, macOS, Android, iOS | Средний | Средний | От $39.95/год | Защита соцсетей, Защита личных данных | Эффективен против фишинга, защита социальных сетей | Некоторые функции не так развиты |

| Webroot SecureAnywhere | Антивирус, Защита данных | Windows, macOS, Android | Средний | Высокий | От $29.99/год | Быстрое сканирование, Защита от фишинга | Легкий, быстрый, эффективный | Не хватает некоторых расширенных функций |

| Malwarebytes Premium | Антивирус, Защита данных | Windows, macOS, Android, iOS | Высокий | Высокий | Бесплатно / от $39.99/год | Защита от вредоносного ПО, фишинга и эксплойтов | Отлично справляется с удалением вредоносного ПО | Нет полной защиты в реальном времени для всех типов угроз |

| PRO32 Total Security | Антивирус, Защита данных | Windows, macOS | Высокий | Средний | От $45.00/год | Защита в реальном времени, антивирус | Эффективная защита от вирусов | Меньше дополнительных функций по сравнению с конкурентами |

| Dr.Web Security Space | Антивирус, Защита данных | Windows, macOS, Android, iOS | Высокий | Средний | Бесплатно / от $29.99/год | Родительский контроль, Защита от шпионского ПО | Надежная защита, антивирусные базы регулярно обновляются | Интерфейс устарел, менее дружелюбен |

| Grizzly Pro | Антивирус, Защита данных | Windows, macOS | Средний | Высокий | Бесплатно / от $19.99/год | Облачное сканирование, Защита от фишинга | Доступная цена, простота использования | Ограниченные функции по сравнению с более дорогими продуктами |

Почему важны методы и технологии защиты?

Использование современных методов и технологий защиты позволяет минимизировать риски и предотвратить потенциальные атаки. Это не только защищает данные и репутацию компании, но и обеспечивает соблюдение законодательных требований по защите информации.

06. Политика и стратегия кибербезопасности

Эффективная защита данных требует не только технических решений, но и четко сформулированной политики и стратегии кибербезопасности. Разработка и внедрение таких мер помогают организациям управлять рисками и обеспечивать долгосрочную защиту.

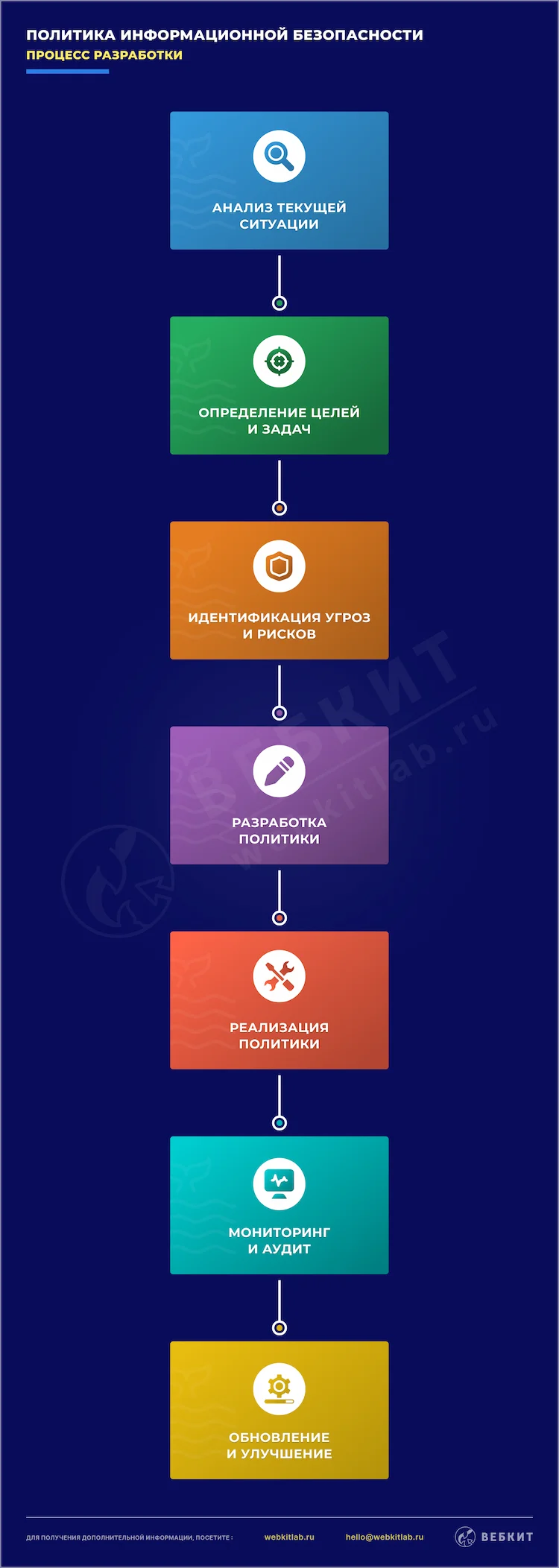

Разработка и внедрение политики информационной безопасности

Политика информационной безопасности – это набор правил и процедур, направленных на защиту информации от различных угроз. Разработка и внедрение такой политики включают несколько ключевых шагов.

Определение задач и целей

Первым шагом является определение задач и целей политики информационной безопасности. Это может включать:

- Защиту конфиденциальной информации от утечек.

- Обеспечение целостности данных.

- Гарантирование доступности систем и данных.

- Соответствие законодательным и нормативным требованиям.

Анализ рисков и уязвимостей

На этом этапе проводится анализ существующих рисков и уязвимостей. Это помогает определить, какие данные и системы требуют наибольшего внимания. Важно учитывать:

- Виды данных и их чувствительность.

- Возможные угрозы и потенциальные последствия.

- Текущие меры безопасности и их эффективность.

Разработка правил и процедур

После анализа рисков разрабатываются конкретные правила и процедуры, которые должны включать:

- Политику доступа и аутентификации.

- Политику резервного копирования и восстановления данных.

- Политику обновления и патч-менеджмента.

- Политику реагирования на инциденты.

Обучение и информирование сотрудников

Успех политики информационной безопасности зависит от того, насколько хорошо сотрудники понимают и соблюдают её правила. Важно проводить регулярные тренинги и информировать сотрудников о новых угрозах и методах защиты.

Стратегии защиты и управления рисками

Помимо разработки политики, важно иметь стратегии для защиты данных и управления рисками. Эти стратегии помогают минимизировать вероятность реализации угроз и снижают потенциальные убытки.

Оценка рисков и планирование

Регулярная оценка рисков позволяет своевременно выявлять новые угрозы и уязвимости. Планирование включает разработку мер по предотвращению инцидентов и быстрому реагированию на них.

- Качественная оценка рисков: Оценка вероятности и последствий различных угроз.

- Количественная оценка рисков: Использование метрик и моделей для расчета потенциальных убытков.

Внедрение защитных мер

Основные защитные меры включают:

- Сегментация сети: Разделение сети на сегменты для ограничения распространения атак.

- Шифрование данных: Защита данных при передаче и хранении.

- Многофакторная аутентификация: Дополнительный уровень безопасности для доступа к системам.

Мониторинг и аудит

Постоянный мониторинг и регулярный аудит безопасности позволяют своевременно обнаруживать и устранять уязвимости. Включает:

- Мониторинг сетевого трафика: Обнаружение аномалий и подозрительной активности.

- Аудит безопасности: Регулярная проверка систем и процессов на соответствие политике безопасности.

Планирование восстановления после инцидентов

Необходимо иметь четкий план действий на случай инцидентов. Это включает:

- План реагирования на инциденты: Шаги, которые необходимо предпринять в случае атаки.

- План восстановления после сбоев: Процедуры для восстановления нормальной работы систем.

Почему важны политика и стратегия кибербезопасности?

Политика и стратегия кибербезопасности являются основой для эффективного управления рисками и защиты данных. Они помогают:

- Установить четкие правила и процедуры.

- Обеспечить согласованность действий всех сотрудников.

- Повысить готовность к реагированию на инциденты.

- Минимизировать последствия потенциальных угроз.

07. Основы безопасности веб-приложений

Безопасность веб-приложений является ключевым аспектом, на который веб-разработчики должны обращать внимание с самого начала процесса разработки. Принципы безопасности и рекомендации по защите веб-сайтов и веб-приложений помогут предотвратить множество потенциальных угроз и уязвимостей.

Принципы безопасности при разработке веб-приложений

При разработке веб-приложений важно придерживаться определенных принципов безопасности. Это позволит минимизировать риски и создать надежные приложения, защищенные от различных атак.

Принцип минимальных привилегий

Один из основных принципов безопасности – предоставление пользователям и процессам минимально необходимых привилегий для выполнения их задач. Это уменьшает риск несанкционированного доступа к важным данным и функциям приложения.

Безопасное программирование

Код веб-приложений должен быть написан с учетом безопасности. Это включает:

- Проверка и фильтрация входных данных: Защита от SQL-инъекций, XSS-атак и других уязвимостей, связанных с обработкой данных.

- Использование безопасных библиотек и фреймворков: Предпочтение следует отдавать проверенным и обновляемым библиотекам.

- Регулярное обновление и патчинг: Установка обновлений безопасности и исправлений для используемого ПО и библиотек.

Аутентификация и авторизация

- Сильные пароли: Требование использования сложных и уникальных паролей.

- Многофакторная аутентификация (MFA): Дополнительный уровень защиты для доступа к аккаунтам.

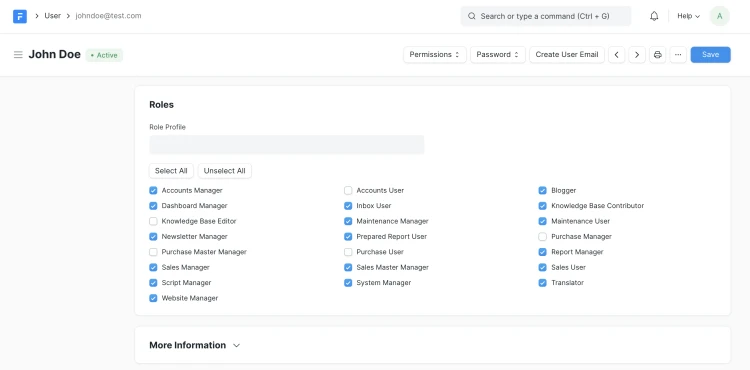

- Роль и права доступа: Разграничение прав доступа в зависимости от роли пользователя.

Рекомендации по защите веб-сайтов и веб-приложений

Существует множество рекомендаций по защите веб-сайтов и веб-приложений, которые помогают минимизировать риски и повысить уровень безопасности.

Использование HTTPS

Шифрование трафика с помощью HTTPS защищает данные, передаваемые между пользователем и сервером. Это предотвращает перехват данных злоумышленниками.

- Установка SSL/TLS сертификатов: Обеспечивает шифрование данных и проверку подлинности сервера.

- Редирект с HTTP на HTTPS: Перенаправление всего трафика на защищенные соединения.

Защита от CSRF атак

Cross-Site Request Forgery (CSRF) – атака, при которой злоумышленник заставляет пользователя выполнить нежелательное действие на сайте, где он авторизован.

- Использование CSRF-токенов: Генерация уникальных токенов для каждого запроса, которые проверяются сервером.

- Проверка заголовков запросов: Убедитесь, что запросы приходят с доверенных источников.

Обработка ошибок и журналирование

Правильная обработка ошибок и ведение журналов помогает не только выявлять уязвимости, но и реагировать на инциденты безопасности.

- Не разглашайте подробности ошибок пользователям: Показать общие сообщения об ошибках, сохраняя подробности для журналов.

- Регулярный анализ журналов: Обнаружение подозрительной активности и своевременное реагирование на инциденты.

Защита от SQL-инъекций

SQL-инъекции позволяют злоумышленникам выполнять произвольные SQL-запросы к базе данных, получая доступ к конфиденциальной информации.

- Использование подготовленных запросов: Избегайте динамического построения SQL-запросов.

- Экранирование входных данных: Проверяйте и фильтруйте данные, поступающие от пользователя.

Почему важны основы безопасности веб-приложений?

Следование основам безопасности веб-приложений помогает:

- Защитить конфиденциальные данные пользователей.

- Предотвратить финансовые и репутационные потери.

- Обеспечить надежность и доверие к вашему веб-приложению.

- Соответствовать законодательным требованиям по защите данных.

08. Практические аспекты обеспечения безопасности

Веб-разработчики играют ключевую роль в обеспечении безопасности веб-приложений и сайтов. Их знания и практические навыки напрямую влияют на устойчивость кибербезопасности проекта. Рассмотрим, какие практические методы и рекомендации помогут веб-разработчикам создавать безопасные решения.

Роль веб-разработчиков в обеспечении безопасности

Веб-разработчики несут ответственность за внедрение безопасных практик на каждом этапе разработки. Их задачи включают:

Проектирование безопасности с нуля

Безопасность должна быть учтена с самого начала проектирования. Это означает:

- Определение потенциальных угроз и уязвимостей.

- Разработка архитектуры, учитывающей аспекты безопасности.

- Включение мер защиты в каждую фазу разработки.

Постоянное обновление знаний

Мир кибербезопасности постоянно меняется, и разработчики должны быть в курсе последних тенденций и угроз:

- Чтение специализированных блогов и публикаций.

- Участие в вебинарах и конференциях по кибербезопасности.

- Прохождение курсов и сертификаций.

Практические советы и рекомендации для веб-разработчиков

Существуют конкретные методы, которые веб-разработчики могут применять для обеспечения безопасности своих проектов. Рассмотрим основные из них:

Регулярное обновление ПО и библиотек

Использование устаревшего ПО и библиотек является одной из самых распространенных причин уязвимостей. Важно:

- Регулярно проверять и устанавливать обновления для используемых фреймворков и библиотек.

- Следить за объявлениями о новых уязвимостях и незамедлительно реагировать на них.

Проведение тестирования на уязвимости

Постоянное тестирование помогает выявить и исправить уязвимости до того, как они будут использованы злоумышленниками:

- Статический анализ кода: Использование инструментов для анализа исходного кода на предмет уязвимостей.

- Динамическое тестирование: Проверка приложения в работе для выявления уязвимостей.

- Пентесты (penetration tests): Проведение атак на систему для выявления и устранения слабых мест.

Безопасное хранение и передача данных

Данные должны быть защищены как при хранении, так и при передаче:

- Шифрование данных: Использование алгоритмов шифрования для защиты данных.

- Использование HTTPS: Обеспечение защищенной передачи данных между клиентом и сервером.

- Регулярное резервное копирование: Создание резервных копий данных и их безопасное хранение.

Обработка пользовательского ввода

Неправильная обработка данных от пользователя может привести к многочисленным уязвимостям, таким как SQL-инъекции и XSS-атаки:

- Валидация и фильтрация входных данных: Проверка всех данных, поступающих от пользователя.

- Использование подготовленных запросов: Защита от SQL-инъекций.

- Экранирование вывода данных: Защита от XSS-атак.

Управление доступом и привилегиями

Правильное управление доступом помогает минимизировать риски:

- Разграничение прав доступа: Разделение прав доступа в зависимости от ролей и задач пользователей.

- Использование многофакторной аутентификации (MFA): Дополнительный уровень защиты для критически важных ресурсов.

- Регулярный аудит прав доступа: Проверка и актуализация прав доступа пользователей.

Почему важны практические аспекты обеспечения безопасности?

Применение практических методов безопасности позволяет веб-разработчикам:

- Предотвратить возможные атаки и утечки данных.

- Создать надежные и доверительные отношения с пользователями.

- Соответствовать стандартам и нормативам безопасности.

- Обеспечить долгосрочную устойчивость и успех проектов.

09. Будущие направления и тенденции в кибербезопасности

Мир кибербезопасности постоянно развивается, и важно быть в курсе новых технологий и методов, чтобы противостоять возникающим угрозам. В этом разделе мы рассмотрим перспективные технологии, ожидаемые изменения и потенциальные угрозы, которые могут повлиять на безопасность в ближайшем будущем.

Перспективные технологии и методы в области кибербезопасности

С развитием технологий появляются новые методы и инструменты, которые позволяют более эффективно защищать данные и системы.

Искусственный интеллект и машинное обучение

Искусственный интеллект (ИИ) и машинное обучение (МО) играют все более значимую роль в кибербезопасности. Эти технологии помогают:

- Обнаружение аномалий: ИИ и МО могут анализировать огромные объемы данных и выявлять аномалии, которые могут указывать на потенциальные атаки.

- Автоматизация процессов: ИИ может автоматизировать многие задачи по мониторингу и реагированию на инциденты, что позволяет быстрее реагировать на угрозы.

- Прогнозирование атак: С помощью МО можно предсказывать возможные атаки на основе анализа прошлых данных и поведения злоумышленников.

Блокчейн технологии

Блокчейн, изначально разработанный для криптовалют, находит применение и в кибербезопасности:

- Защита данных: Блокчейн обеспечивает неизменность и прозрачность данных, что затрудняет их подделку или несанкционированное изменение.

- Децентрализация: Отсутствие единой точки отказа делает системы на основе блокчейна более устойчивыми к атакам.

Квантовая криптография

С развитием квантовых вычислений появляются новые подходы к защите данных:

- Квантовые ключи: Квантовая криптография использует квантовые ключи для шифрования данных, что делает их взлом практически невозможным с использованием классических методов.

- Будущее квантовых вычислений: Ожидается, что квантовые компьютеры могут существенно изменить ландшафт кибербезопасности, как в плане защиты, так и в плане угроз.

Ожидаемые изменения и новые угрозы в будущем

Наряду с новыми технологиями, появляются и новые угрозы, которые необходимо учитывать при разработке стратегий безопасности.

Развитие интернет вещей (IoT)

С увеличением количества подключенных устройств возрастают и риски:

- Уязвимости IoT: Множество устройств IoT имеют слабую защиту и могут стать целями для атак.

- Расширение поверхности атаки: Больше подключенных устройств означает больше точек входа для злоумышленников.

Социальная инженерия и фишинг

Методы социальной инженерии становятся все более изощренными:

- Таргетированные атаки: Злоумышленники используют персонализированные фишинговые атаки, которые становятся все труднее распознавать.

- Использование ИИ: Злоумышленники начинают использовать ИИ для создания более убедительных и сложных фишинговых атак.

Атаки на критическую инфраструктуру

С увеличением зависимости от цифровых технологий возрастает угроза атак на критическую инфраструктуру:

- Энергетические системы: Атаки на энергосети могут иметь серьезные последствия для экономики и безопасности.

- Транспортные системы: Уязвимости в транспортных системах могут привести к катастрофическим последствиям.

Почему важно следить за будущими направлениями и тенденциями в кибербезопасности?

Следование за новыми технологиями и тенденциями в кибербезопасности позволяет:

- Предупреждать новые угрозы: Быть готовыми к новым видам атак и уязвимостей.

- Обеспечивать долгосрочную защиту: Внедрение перспективных технологий помогает создавать более устойчивые системы.

- Поддерживать конкурентоспособность: Быть в курсе последних разработок позволяет оставаться на шаг впереди конкурентов.

10. Заключение

В этой статье мы подробно рассмотрели ключевые аспекты кибербезопасности, которые должны учитывать веб-разработчики. В современном мире, где данные и информационные системы играют критически важную роль, защита от киберугроз становится приоритетной задачей. Давайте подведем итоги и дадим несколько важных рекомендаций для веб-разработчиков.

Обзор ключевых аспектов кибербезопасности для веб-разработчиков

- История и эволюция кибербезопасности: Понимание исторических аспектов и эволюции методов защиты помогает осознать важность кибербезопасности и её постоянное развитие.

- Основные понятия и принципы: Важные термины и принципы, такие как конфиденциальность, целостность и доступность, должны быть в основе любой стратегии кибербезопасности.

- Угрозы и риски: Веб-разработчики должны быть осведомлены о различных типах угроз, включая вирусы, трояны, фишинг и социальную инженерию, и знать, как их распознавать и предотвращать.

- Методы и технологии защиты: Использование передовых методов и технологий, таких как шифрование данных, регулярные обновления программного обеспечения и тестирование на уязвимости, критически важно для защиты систем.

- Политика и стратегия: Разработка и внедрение политики информационной безопасности, а также стратегий управления рисками, помогает организовать защиту на системном уровне.

- Основы безопасности веб-приложений: Безопасность должна быть встроена в каждую фазу разработки веб-приложений, начиная с проектирования и заканчивая тестированием и эксплуатацией.

- Практические аспекты обеспечения безопасности: Веб-разработчики должны применять практические методы, такие как регулярное обновление ПО, проведение тестов на уязвимости и управление доступом.

- Будущие направления и тенденции: Следование за новыми технологиями и тенденциями, такими как искусственный интеллект, блокчейн и квантовая криптография, помогает оставаться в курсе последних разработок и угроз.

Итоговые рекомендации и важность постоянного обучения

Кибербезопасность — это непрерывный процесс. Веб-разработчики должны постоянно обновлять свои знания и навыки, чтобы быть готовыми к новым вызовам. Вот несколько рекомендаций:

- Постоянное обучение: Проходите курсы, участвуйте в конференциях и вебинарах по кибербезопасности. Следите за новостями и исследованиями в этой области.

- Анализ и улучшение: Регулярно анализируйте свои системы и процессы на предмет уязвимостей и возможных улучшений.

- Сотрудничество и обмен опытом: Общайтесь с коллегами, делитесь знаниями и опытом. Это помогает не только вам, но и всей профессиональной сообществу.

- Внедрение лучших практик: Используйте проверенные методы и инструменты, которые рекомендованы экспертами по кибербезопасности.

- Проактивный подход: Не ждите, пока произойдет инцидент. Применяйте проактивные меры для предотвращения возможных атак.

Итак, мы рассмотрели важнейшие аспекты кибербезопасности для веб-разработчиков. Следуя этим рекомендациям, вы сможете создавать безопасные веб-приложения и защищать данные своих пользователей от многочисленных угроз. Помните, что кибербезопасность — это не одноразовое действие, а постоянный процесс, требующий внимания и регулярного обновления знаний.

11. Дополнительные ресурсы

Для тех, кто хочет углубиться в тему кибербезопасности, мы собрали ряд полезных ресурсов. Здесь вы найдете ссылки на образовательные материалы, библиотеки и курсы, которые помогут вам улучшить свои знания и навыки в области кибербезопасности.

Рекомендуемые материалы для дальнейшего изучения

Книги

- "Cybersecurity and CyberWar" от Peter Warren Singer, Allan Friedman — Отличное введение в тему кибербезопасности

- "Ethical Hacking. A Hands-on Introduction to Breaking In от Daniel Graham — Практическое руководство по взлому компьютерных систем с нуля, от перехвата трафика до создания хитроумных и успешных троянов.

- "Hacking: The Art of Exploitation" от Jon Erickson — Подробное объяснение принципов безопасности.

- "The Web Application Hacker's Handbook" от Dafydd Stuttard, Marcus Pinto — Отличная книга для изучения методов борьбы с уязвимостью веб-приложений.

- "The Basics of Hacking and Penetration Testing" от Patrick Engebretson — Практическое руководство по взлому и тестированию на проникновение.

- "Penetration Testing – A Hands-On Introduction to Hacking" от Georgia Weidman — Практическое введение в тестирование на проникновение.

Полезные ресурсы

- OWASP (Open Web Application Security Project): Официальный сайт (на английском) — Полезная информация по безопасности веб-приложений. Один из наиболее авторитетных ресурсов в области кибербезопасности, где вы найдете множество инструментов, документации и руководств по защите веб-приложений.

- NIST Cybersecurity Framework: Официальный сайт (на английском) — Помогает организациям лучше понять и улучшить управление рисками кибербезопасности.

- Кибербезопасность от Positive Technologies: Официальный сайт (на русском) — Ведущий разработчик продуктов, решений и сервисов для результативной кибербезопасности.

Фреймворки и библиотеки

- OWASP Top Ten: Официальный сайт (на английском) — Список из десяти наиболее критичных рисков безопасности веб-приложений. Полезно для изучения ключевых угроз и методов их предотвращения.

- Metasploit Framework: Официальный сайт (на английском) — Инструмент для тестирования на проникновение.

- Burp Suite: Официальный сайт (на английском) — Платформа для тестирования безопасности веб-приложений.

Инструменты для тестирования безопасности

- Nmap: Официальный сайт (на английском) — Инструмент для сканирования сети и обнаружения уязвимостей.

- Wireshark: Официальный сайт (на английском) — Программа для анализа сетевого трафика.

- Malwarebytes: Официальный сайт (на английском) — Популярный инструмент для обнаружения и удаления вредоносного ПО.

- ZAP (Zed Attack Proxy): Официальный сайт (на английском) — Инструмент для анализа безопасности приложений.

Статьи и блоги

- Блог Хабр: Официальный сайт (на русском) — Статьи и гайды по кибербезопасности веб-приложений.

- Блог OWASP на GitHub: Официальный репозиторий (на английском) — Статьи и гайды по кибербезопасности веб-приложений.

- Блог Positive Technologies на Хабре: Официальный сайт (на русском) — Статьи и гайды по кибербезопасности от Positive Technologies - Лидера результативной кибербезопасности.

Учебные материалы и симуляторы

- Hack The Box: Официальный сайт (на английском) — Платформа для практического тестирования на проникновение.

- TryHackMe: Официальный сайт (на английском) — Обучающая платформа для изучения кибербезопасности.

- Exploit Database: Официальный сайт (на английском) — Архив известных уязвимостей и эксплойтов.

Веб-разработчики должны постоянно обновлять свои знания и навыки в области кибербезопасности. Используя приведенные выше ресурсы, вы сможете не только повысить свою квалификацию, но и лучше защищать свои проекты от киберугроз. Помните, что в кибербезопасности важно быть на шаг впереди злоумышленников и постоянно совершенствоваться.